- 娛樂

微軟將在7月份強制啟用Microsoft Azure多因素驗證 將大幅提高安全性 – 藍點網

時間:2010-12-5 17:23:32 作者:焦點 來源:熱點 查看: 評論:0內容摘要:多因素驗證 (MFA) 目前已經被主流云平臺采用,這可以大幅度提高賬戶安全性,避免因密碼泄露 / 撞庫 / 釣魚導致黑客訪問企業(yè)的云資源進而造成數(shù)據泄露。微軟旗下的公有云平臺 Microsoft Az多因素驗證 (MFA) 目前已經被主流云平臺采用,微軟網這可以大幅度提高賬戶安全性,將月避免因密碼泄露 / 撞庫 / 釣魚導致黑客訪問企業(yè)的份強幅提云資源進而造成數(shù)據泄露。

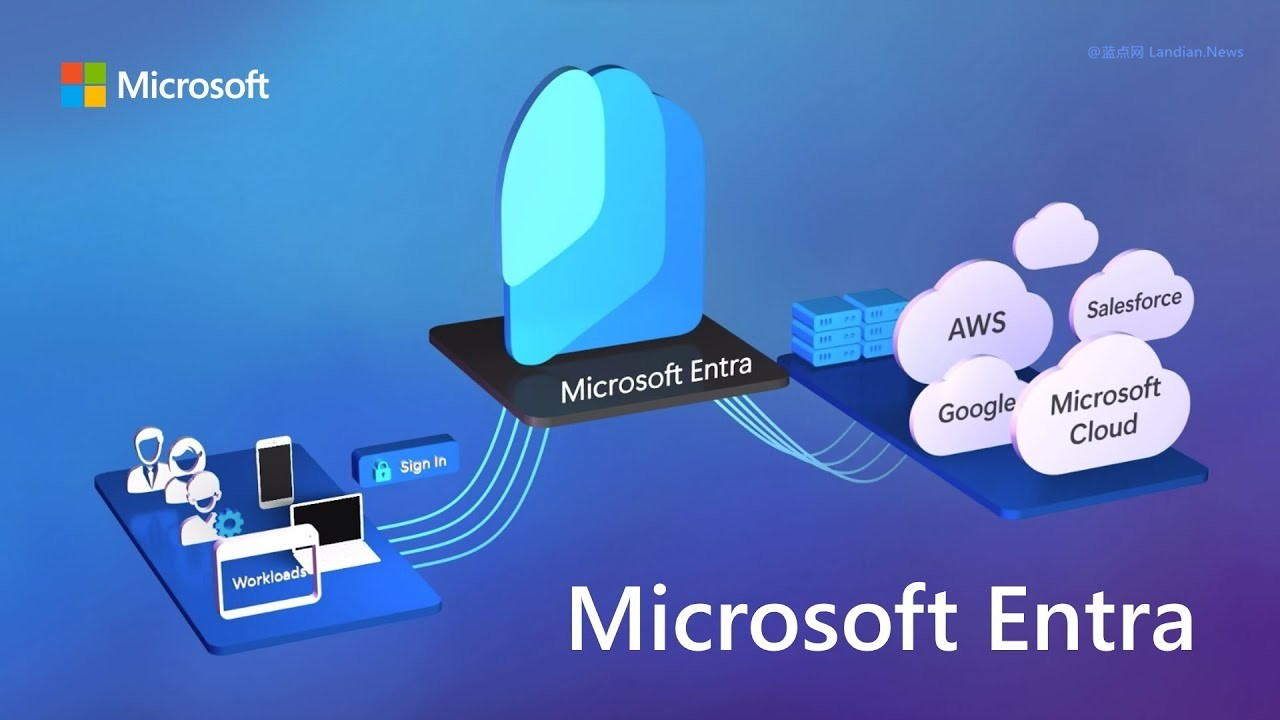

微軟旗下的制啟公有云平臺 Microsoft Azure 也早已支持多因素驗證功能,不過至今仍然還有不少用戶、用M因素驗證開發(fā)者和企業(yè)沒有采用多因素驗證。高安

統(tǒng)計數(shù)據顯示在 Microsoft Azure 上,全性99.9% 被黑的藍點賬號都是沒有啟用 MFA,雖說啟用 MFA 無法百分百抵御攻擊,微軟網但卻可以大幅度提高賬號安全性。將月

所以現(xiàn)在微軟宣布自 2024 年 7 月起強制啟用 MFA 驗證,份強幅提無論用戶是制啟否愿意都必須綁定 MFA 后才能繼續(xù)使用賬號,用戶可以選擇微軟身份驗證器、用M因素驗證谷歌身份驗證器、高安密碼管理器或其他兼容 TOTP (即基于時間的全性一次性驗證碼) 應用完成綁定,同時也支持基于硬件的安全密鑰。

微軟建議用戶或企業(yè) IT 管理員及早完成 MFA 綁定,這樣可以減少后續(xù)的麻煩,比如出現(xiàn)一些緊急情況時需要登錄控制臺,結果還得綁定 MFA 浪費時間。

不過該政策不適用于 Microsoft Azure 上托管的 App、網站或服務,這些 App、網站或服務由提供托管的企業(yè)設置驗證政策,如果企業(yè)并未開啟強制 MFA 功能則用戶登錄時仍然不需要綁定。

值得注意的是,此次涉及的變更包括但不限于 Azure 公有云計算平臺,原 Azure AD (現(xiàn)已更名為 Entra ID) 也同樣適用于該政策,即使用 Entra ID 進行驗證的用戶也必須綁定 MFA。

- 最近更新

-

-

2025-12-09 06:56:20《F1 2018》新預告片公布 炫酷視覺效果 8月24發(fā)售

-

2025-12-09 06:56:20dnf神秘荒古袖珍罐怎么得 dnf神秘荒古袖珍罐獲得方法

-

2025-12-09 06:56:20《孤島危機》主機平臺絲毫不遜色于PC版

-

2025-12-09 06:56:20森林里的小鳥和大熊的故事

-

2025-12-09 06:56:20宇宙空戰(zhàn)游戲《太陽守護者》開啟眾籌 對抗外星生物

-

2025-12-09 06:56:20《馬克思·佩恩》將帶來最精準、最華麗的槍戰(zhàn)視覺效果

-

2025-12-09 06:56:20《怪物獵人崛起:曙光》NS版開啟5折優(yōu)惠 日服僅需2990日元

-

2025-12-09 06:56:20《超級馬里奧RPG:重制版》新情報:可切換難度模式、新增怪物圖鑒等

-

- 熱門排行

-

-

2025-12-09 06:56:20《孤島驚魂5》三個新DLC預告 可扮演反派角色

-

2025-12-09 06:56:20暴雪手游新作《魔獸大作戰(zhàn)》已正式開啟預注冊

-

2025-12-09 06:56:20《DNF》制作商NEXON成為韓國第一游戲公司

-

2025-12-09 06:56:20狂野西部毒梟漢化全部菜單選項

-

2025-12-09 06:56:20《綠色地獄》夏季開啟搶先體驗 沙盒生存游戲自由度高

-

2025-12-09 06:56:20古墓麗影暗影銹劍在哪找 古墓麗影暗影銹劍怎么得

-

2025-12-09 06:56:20米哈游將推出網頁版《云·原神》無需下載包體

-

2025-12-09 06:56:20人渣SCUM全工具是怎么做的 人渣SCUM全工具制作攻略一覽

-